603 total views

Ved hjelp av et kretskort som dekoder MP3 til lydsignaler kan vi lage en MP3-spiller eller en Internet-radio. Alt som trengs er litt programmering i Rasberry Pico. Her brukes programmeringsspråket MicroPython.

Anders Fongen, mai 2023

Lyd lagret som MP3 må dekodes før det kan sendes som lydsignaler til en høyttaler. En slik dekoder kan lages i programvare, dersom prosessoren er kraftig nok. Dette går greit i en PC, men en mikrokontroller (f.eks. Arduino, EPS8266, Raspberry Pico) kan ikke påregnes å ha tilstrekkelig datakraft for dette formålet.

Det finnes egne integrerte kretser som utfører MP3-dekoding i maskinvaren, uavhengig av prosessorkraften i kontrolleren, og som lar oss lage en MP3-spiller med billige og strømsparende komponenter. Denne bloggartikkelen vil vise hvordan slike komponenter koples sammen og hvordan programmeringen gjøres.

Komponenter som kan brukes

Mange komponenter kan brukes for et eksperiment likt det som presenteres her. De valgte komponentene er en Raspberry Pico (heretter kalt RPico) og en dekoderkrets kalt VS1053 fra VLSI Solutions.

Oppsett og programmering av RPico blir ikke gjennomgått her, det finnes mange hjelperessurser for dette formålet på nettet. Her vil det vises hvordan RPico og VS1053 koples sammen, og den programmeringskoden som kjører i RPico for å oppnå ønsket virkemåte.

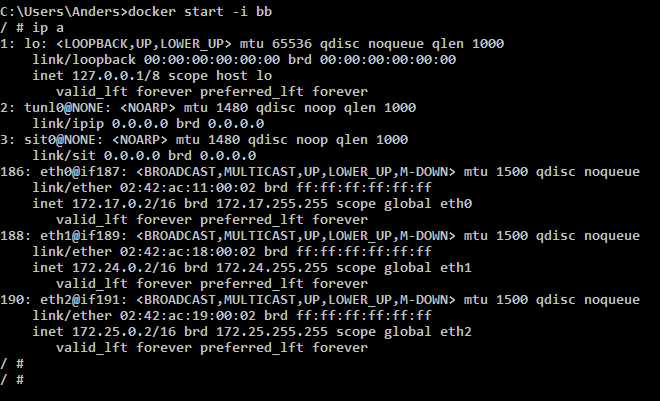

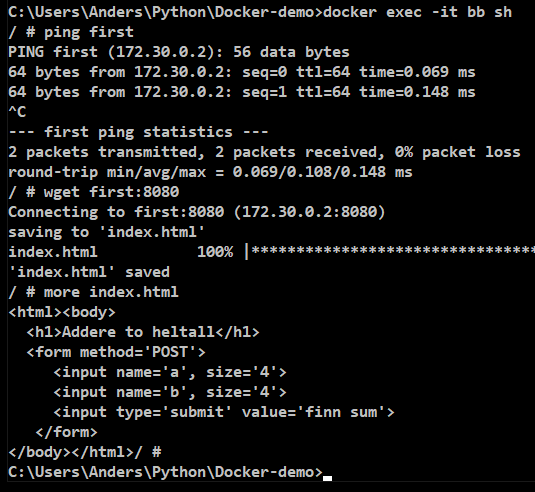

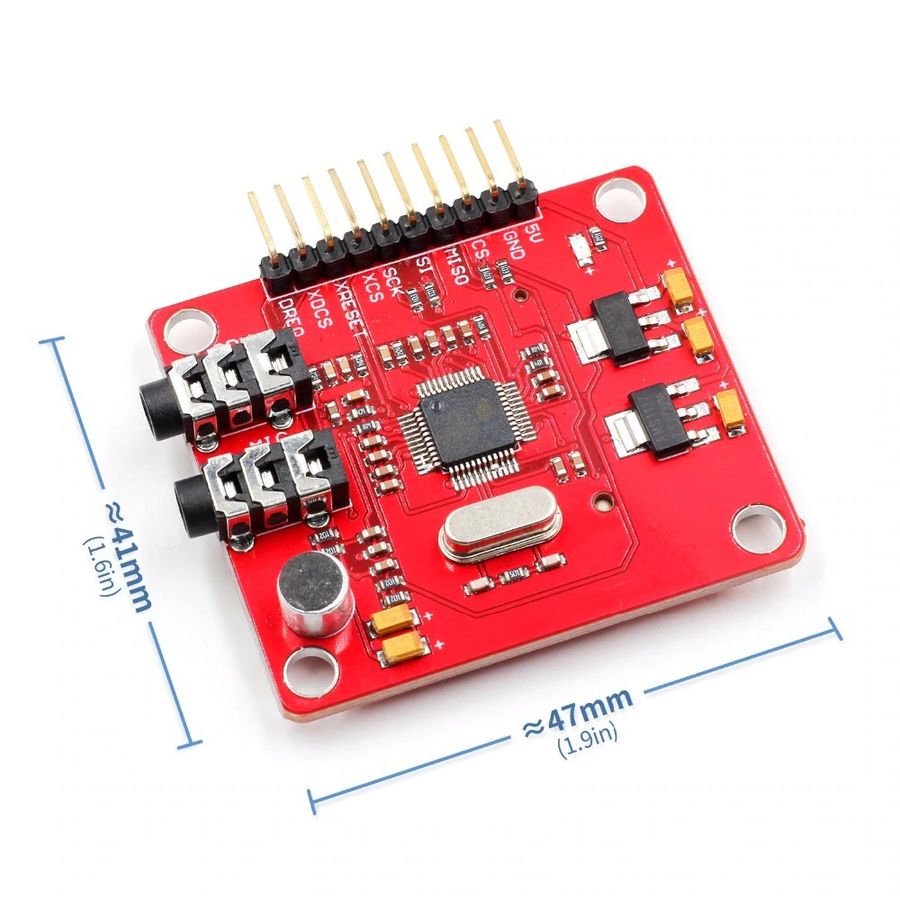

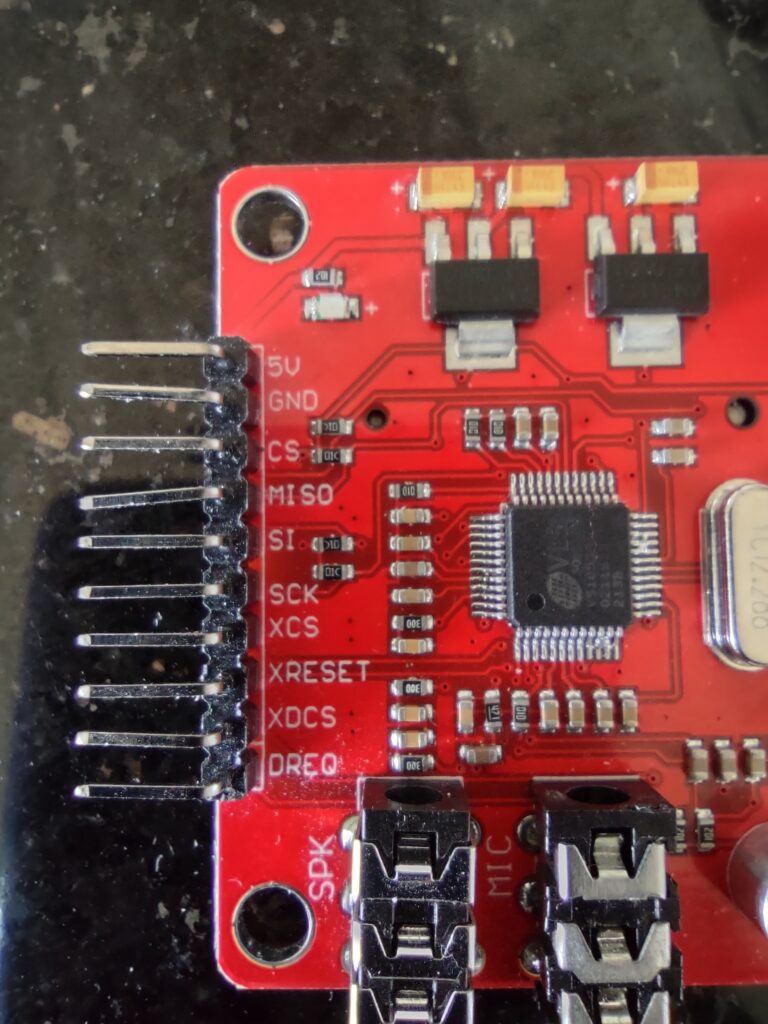

En VS1053 er kun en liten brikke/chip, så for eksperimentformål er det vanlig å bruke et kretskort som også inkluderer støttekretser og tilkoplingspunkter. Som vist på bildet under er det utstyrt med koplingspinner som passer ned i et vanlig prototyp-brett (“breadboard”).

VS1053 er en ganske avansert brikke som i tillegg til å dekode MP3 også dekoder lyd kodet med WAV, WMA, OGG, eller MIDI. Den kan ta opp lyd gjennom en mikrofonport (evt. linjeport) og kode den til OGG m.m. (dog ikke til MP3). Kretskortet som er brukt i denne artikkelen har også en SD-kortleser.

For å ta kretskortet i bruk koples en høyttaler til den ene minijack-porten, mens tilkoplingspinnene koples til pinner på RPico. Gjennom disse ledningene går det signaler for å konfigurere VS1053 for det foreliggende formålet, og for å overføre digitale lydsignaler som skal dekodes.

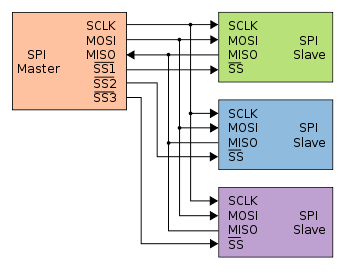

I ledningene mellom VS1053 og RPico benyttes en overføringsmetode som kalles Serial Peripheral Interface (SPI). Dette er en såkalt seriell metode hvor én og en bit overføres i høyt tempo over en enkel ledning. Fordelen med å benytte en “standardisert” metode er at den kan styres fra maskinvaren slik at det krever mindre programmering, og belaster hovedprosessoren mindre. Dessuten er SPI utformet slik at kontrolleren kan snakke med flere enheter gjennom samme ledning (som vi da kaller en buss). I dette tilfellet kan både SD-kortleseren og dekoderen bruke samme ledningssett.

Ledningsnettet

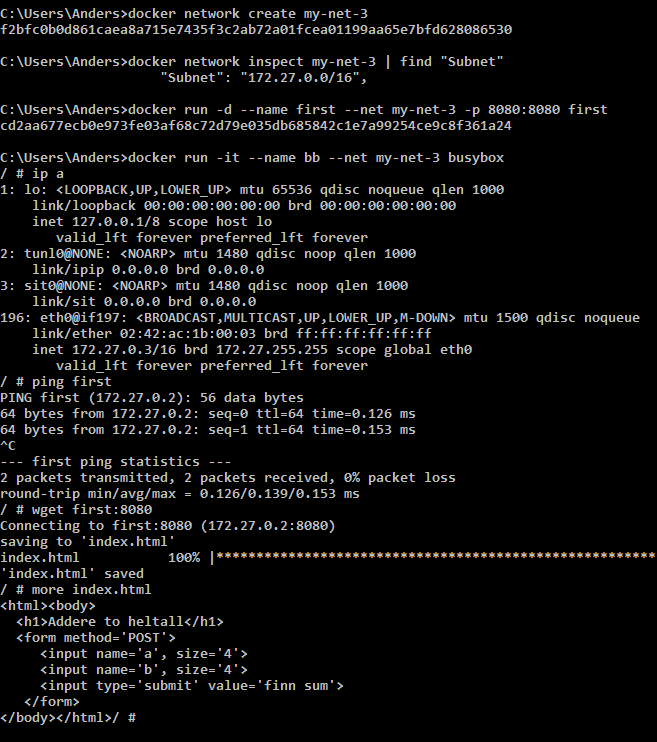

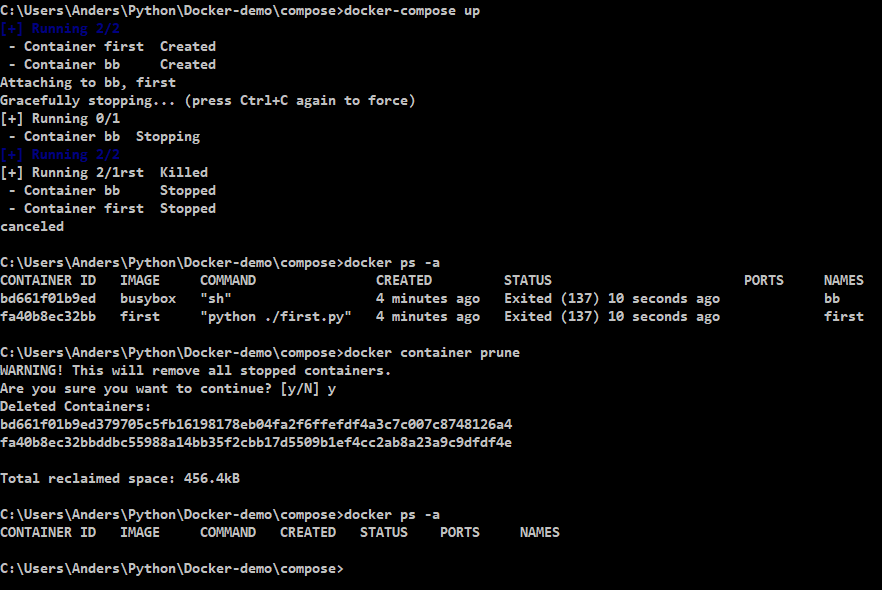

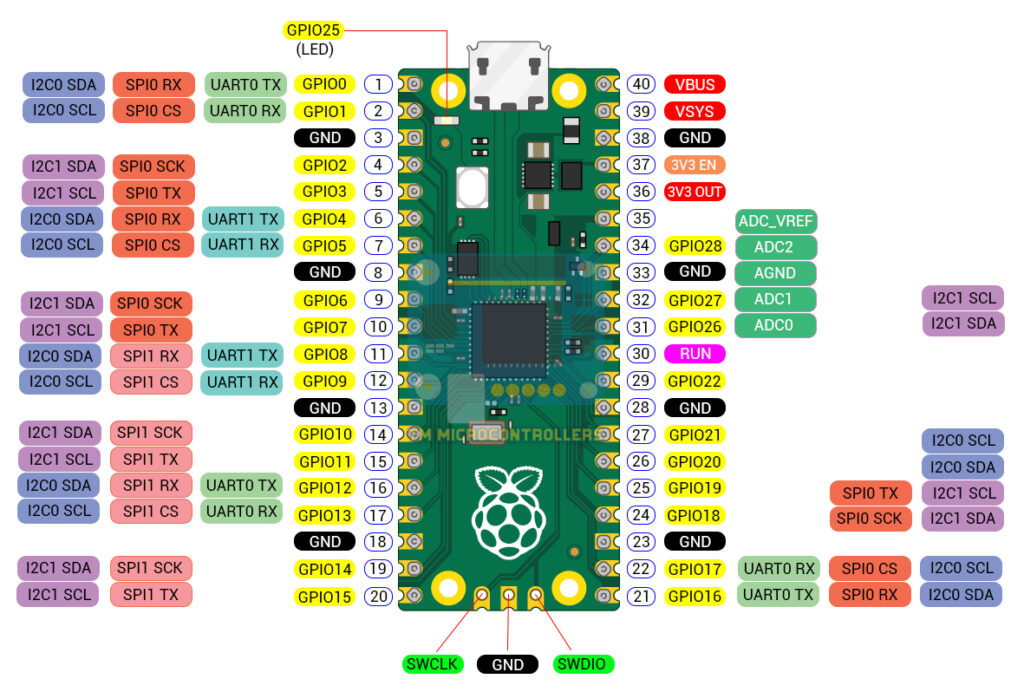

Tegningen nedenfor viser hvordan RPico og VS1053 kan koples sammen. Her er det mange valgmuligheter, men det må være samsvar mellom hvilke pinner på kontrolleren som brukes, og programvaren som skal styre dem. Det er altså mulig å velge andre pinner på RPico enn hva som foreslås her.

Tilkoplingspunkter på VS1053 og RPico

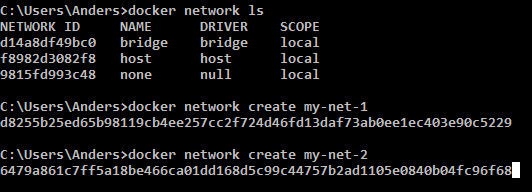

Bildet over viser navnene som er gitt til pinnene på VS1053. De avviker noe fra de navnene som brukes på databladet, så her kreves litt utprøving for å fortstå hvilke funksjoner de har. Her er fasiten:

| VS1053 påtrykk | Beskrivelse | Koples til RPico pin | Navn på RPico |

| 5V | Driftsspenning | 40 | VBUS |

| GND | Jordforbindelse | 38 | GND |

| CS | Chip select for SD-kortleseren | 2 | GPIO 1 |

| MISO | SPI datalinje fra VS1053 | 6 | GPIO 4 |

| SI | SPI datalinje til VS1053 | 5 | GPIO 3 |

| SCK | SPI klokkesignal | 4 | GPIO 2 |

| XCS | Chip select for MP3-dekoderen | 9 | GPIO 6 |

| XRES | Hard reset (aktiv lav) | 1 | GPIO 0 |

| XDCS | Data select (RPico->VS1053) | 10 | GPIO 7 |

| DREQ | Data request (VS1053->RPico) | 11 | GPIO 8 |

Merk at pinnene CS, XCS, XRES, XDCS er alle “aktiv lav”, dvs. at de skal ha 0 volt for å gi effekt. Dette fremgår også fra programkoden.

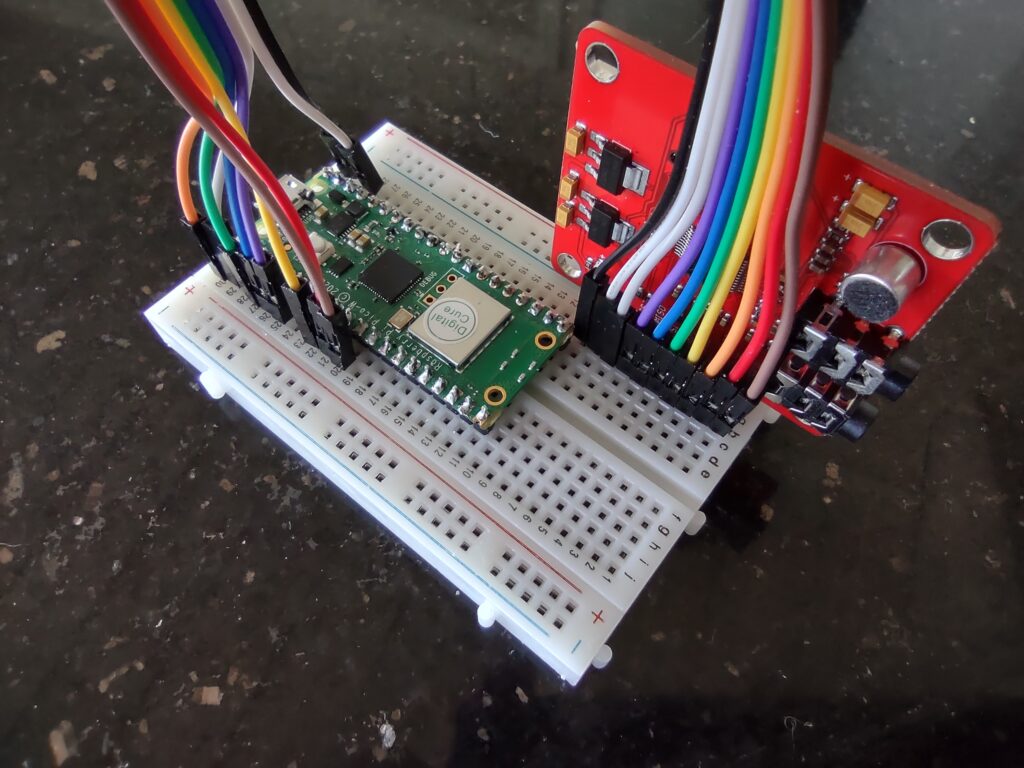

Bildet over til høyre viser bruken av en flatkabel med ledninger i forskjellige farger for å gjøre denne sammenkoplingen. Det er lett å gjøre feil i denne prosessen, og fargene var til stor hjelp. Et bilde over pinnene på RPico vises på bildet under. Legg merke til at pinnene MISO, SI og SCK er koplet til RPico på pinnene 4-6, som alle er benevnet SPI0. Om andre pinner brukes til dette formålet er det nødvendig at de koples til samme SPI-kanal (0 eller 1) med betegnelsene RX, TX og SCK.

Kommunikasjon med VS1053

RPico kommuniserer med VS1053 på en av fire måter:

- Skriv til et register. Verdiene i registrene konfigurerer VS1053. Programkoden viser hvilke verdier som er nødvendig for eksperimentet i denne artikkelen. Full oversikt over registerverdier finnes i databladet.

- Les verdien av et register. Ikke strengt nødvendig i denne artikkelen, men nyttig for å kontrollere at en skriveoperasjon er vellykket.

- Sende data. I denne artikkelen vil vi sende MP3-kodet lyd til dekoderen, og det skjer på denne måten.

- Motta data. VS1053 kan også kode lyd til digital form, som da kan mottas av RPico. Ikke brukt i denne artikkelen.

Skrive til et register

For å skrive en registerverdi må RPico gjøre følgende:

- Sette XCS=0, XDCS=1

- Vente til DREQ==1

- Bygge en 4 byte streng som starter på x02, deretter fulgt av adressen til registeret, og to bytes med den 16-bits verdien som skal skrives dit.

- Sende strengen til SPI-kanalen

- Sette XCS=1

Her ser du Python-koden for funksjonen write_command:

def write_command(self, address_byte, data_byte1, data_byte2):

# Set the control pins to indicate a command

self.xcs.value(0)

self.xdcs.value(1)

while not self.dreq.value():

pass

# Send the address and data bytes over SPI

ba = (bytearray([0x02, address_byte, data_byte1, data_byte2]))

self.spi.write(ba)

# Turn off XCS signals

self.xcs.value(1)

Lese en registerverdi

For å lese verdien lagret i et register må RPico gjøre dette:

- Sette XCS=0, XDCS=1

- Vente til DREQ==1

- Bygge en 2 byte streng som starter på x03, deretter følger adressen til registeret.

- Sende strengen til SPI-kanalen

- Lese to bytes fra SPI-kanalen, som inneholder verdien av registeret.

Slik:

def read_register(self, address_byte):

# Set the control pins to indicate a command

self.xcs.value(0)

self.xdcs.value(1)

while not self.dreq.value():

pass

self.spi.write(bytearray([0x03, address_byte]))

resp = self.spi.read(2)

self.xcs.value(1)

return resp

Sende data

Disse stegene er nødvendige:

- Sette XCS=1, XDCS=0

- Vente til DREQ==1

- Sende maksimalt 32 bytes til SPI-kanalen

- Sette XDCS=1

Slik:

def write_data(self, data):

# Set the control pins to indicate data

self.xcs.value(1)

self.xdcs.value(0)

while not self.dreq.value():

pass

self.spi.write(data)

self.xdcs.value(1)Nødvendige deklarasjoner

Noen programsetninger er nødvendige for å deklarere og initialisere portene, samt importere noen nødvendige biblioteker:

from machine import Pin, SPI

import time

spi_mosi = Pin(3)

spi_miso = Pin(4)

spi_sck = Pin(2)

# Define the pins for the VS1053 module

vs1053_xcs = Pin(6)

vs1053_xdcs = Pin(7)

vs1053_dreq = Pin(8)

vs1053_reset = Pin(0)

# Initialize the SPI bus for the mp3 decoder

co_spi = SPI(0, baudrate=1000000, polarity=0, phase=0, sck=spi_sck,\\

mosi=spi_mosi, miso=spi_miso)

Jeg har valgt å legge all håndteringen av VS1053 inn som en klasse i Python, og den blir initialisert med denne koden:

class VS1053:

def __init__(self, spi, xcs, xdcs, dreq, reset):

self.xcs = xcs

self.xdcs = xdcs

self.dreq = dreq

self.reset = reset

self.spi = spi

def init(self):

self.xcs.init(Pin.OUT, value=1)

self.xdcs.init(Pin.OUT, value=1)

self.dreq.init(Pin.IN)

self.reset.init(Pin.OUT, value=1)

# Reset the VS1053 module

self.reset(vs1053_reset)

self.write_command(0x0, 0x8, 0x4)

self.write_command(0x3, 0xe0, 0) # Clock multiplier

self.write_command(0xb, 0x30, 0x30) # Volume control, 0-loudest

def reset(self,pin_reset): # Hardware reset of VS1053

self.reset.value(0)

time.sleep_ms(1)

self.reset.value(1)

Utover det å opprette instansvariabler, vil koden initialisere GPIO-portene med riktig tilstand, resette VS1053 og så skrive inn noen nødvendige registerverdier. Se seksjon 9.6 i databladet for en full beskrivelse av disse.

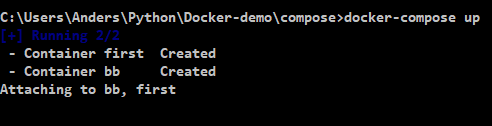

Full operasjon av VS1053

Etter konfigurasjon slik som beskrevet over og med de funksjonene for lesing og skriving til VS1053 kan vi nå finne frem MP3-data for å teste at vi får avspilt lyd. MP3-data kan finnes fra mange kilder, men i denne artikkelen vil to muligheter belyses nærmere: (1) Hente MP3-filer fra et SD-minnekort, dvs. filer som du har kjøpt på nettet eller hentet fra CD-plater (kalt “ripping”). (2) Hente MP3-data fra nettet med såkalt “strømming”, som innebærer at lyden spilles av etter hvert som de hentes. Begge alternativer vil bli demonstrert, men metoden med å hente data fra nettet er den enkleste og vil bli vist først.

Internet radio

Raspberry Pico finnes i en “W”-versjon (kalt RPicoW heretter), og den har kretser som kan koples til et trådløst nett og videre til Internet. Med denne versjonen brukt i dette eksperimentet er det relativt enkelt å bruke denne muligheten til å spille av radiostasjoner på Internet.

Her viser vi først programsetningene for å kople RPicoW til et trådløst nett (connect_wifi). Vi trenger som vanlig SSID (nettets navn) og et passord som må legges inn i programmet. Funksjonen connect setter opp en forbindelse til en web-tjener. For det formålet trenger vi en URL som inneholder web -tjenerens navn og angivelse av den MP3-strømmen som ønsket mottatt. MicroPython inneholder ikke ferdiglaget kode for HTTP-protokollen, så funksjonen inneholder også noen kodesetninger som starter den faktiske dataoverføringen.

class netradio:

def connect_wifi(self,ssid,password):

self.sta_if = network.WLAN(network.STA_IF)

self.sta_if.active(True)

self.sta_if.connect(ssid,password)

while not self.sta_if.isconnected():

time.sleep_ms(500)

def connect(self,radio_IP,radio_URL,tcp_port=80):

self.sock = socket.socket()

addr = socket.getaddrinfo(radioIP, tcp_port)[0][-1]

self.sock.connect(addr)

request = "GET %s HTTP/1.0\r\nHost: %s\r\n\r\n" % (radioURL,radioIP)

self.sock.send(request)

return self.sock

def read_data(self,numbytes):

return sock.recv(numbytes)Funksjonen read_data returnerer en såkalt socket, som er en “brønn” som vi kan øse data fra. Den kan brukes som en parameter i VS1053-klassens funksjoner for å hente MP3-data i 32-bytes porsjoner og sende til dekoderen med funksjonen write_data. Funksjonen for å oppnå dette ligger i VS1053-klassen og kalles play_stream. Koden ser slik ut:

def play_stream(self,socket):

while True:

soundpacket = socket.recv(32)

if soundpacket:

self.write_data(soundpacket)

else:

break

socket.close()Hva vi nå trenger for å starte nettradioen er en høyttaler koplet til minijack-utgangen på VS1053, og følgende initialiseringskode i RPicoW:

# Initialize the VS1053 module

vs1053 = VS1053(co_spi, vs1053_xcs, vs1053_xdcs, vs1053_dreq, vs1053_reset)

vs1053.init()

# Start netradio

radioIP = "lyd.nrk.no"

radioURL= "/nrk_radio_klassisk_mp3_h?_hdr=0"

nradio = netradio()

nradio.connect_wifi("WiFi-navn","WiFi-passord")

vs1053.play_stream(nradio.connect(radioIP,radioURL))Avspilling av MP3 fra SD-kort

Dette kretskortet med VS1053 inneholder også en SD kortleser (ikke alle gjør det), og en tilkoplet RPico (trenger ikke være en RPicoW) kan lese og skrive data til et minnekort. Minnekortet blir en del av filsystemet til RPico, og data leses og skrives gjennom ordinære metoder for filbehandling.

Tilkoplingen av en kortleser bruker også SPI-grensesnittet, og er litt mer omstendelig enn WiFi, så denne delen er spart til slutt, da selve dekoderen nå er testet og kjent.

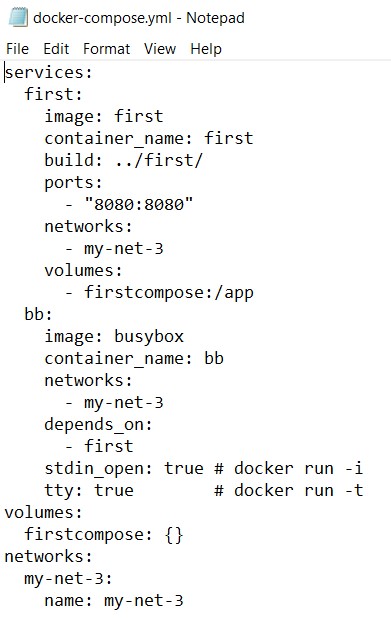

Kortleseren bruker de samme ledningene til SPI-kommunikasjonen, men trenger sitt eget Chip Select signal. Den finner vi på pinnen CS på kretskortet, og koples til pin 2 (GPIO 1) på RPico. Se illustrasjonen under som viser hvordan SPI-ledningene kan deles av flere tilkoplede enheter.

Kanaler på samme SPI-buss må initialiseres hver for seg, men en ny deklarasjon trenger ingen parametre når den bruker det samme bussnummeret. Altså slik:

import sdcard, os

# Initialize the SPI bus for the mp3 decoder and the sd card reader

co_spi = SPI(0, baudrate=1000000, polarity=0, phase=0, sck=spi_sck, \\

mosi=spi_mosi, miso=spi_miso)

sd_spi = SPI(0)

# Chip select for SD card reader

sd_cs = Pin(1, Pin.OUT, value=1)

# Init SD card reader interface

card = sdcard.SDCard(sd_spi, sd_cs)

os.mount(card, '/sd')

print(os.listdir('/sd')) # Prints the files on the root directoryModulen sdcard blir importert, dette er koden for å styre lesing og skriving på SD-kortet. Kildekoden kan lastes ned via lenken nedenfor, og må plasseres i filsystemet på RPico, f.eks. på /lib-katalogen.

Koden vist ovenfor gjør at filene på SD-kortet er gjort tilgjengelig fra katalogen /sd. Filer med MP3-innhold kan nå spilles av med en ny funksjon som vi legger til VS1053-klassen. Slik:

def play_file(self, filename):

# Open the file and read the data

chunk = 8192

with open(filename, "rb") as f:

data = f.read(chunk)

# Loop through the file and send the data to the VS1053

while data:

idx = 0

while True:

if idx+32 > len(data):

self.write_data(data[idx:])

break

else:

self.write_data(data[idx:idx+32])

idx += 32

data = f.read(chunk)

Koden i funksjonen over kan trenge en forklaring: Her leses MP3-dataene i porsjoner på 8192 bytes, som deles opp i pakker på 32 bytes som sendes til VS1053 med write_data-funksjonen. Lesing av 8192 bytes tar mindre tid enn det å spille av 32 bytes, så det oppstår ikke hakking i lyden, noe som skjer dersom dette tallet settes mye høyere. Avspilling av filen /sd/andrea.mp3 kan nå skje med programsetningen

vs1053.play_file("/sd/andrea.mp3")Brukergrensesnitt, sier du?

Denne artikkelen har som mål å vise hvilken Python-kode som kreves for å spille MP3-data fra nettet eller fra et SD-kort. Dette kan være til hjelp for dem som kjenner til MicroPython-programmering og kan inkludere disse programsetningene i sin egen kode. Den viste programkoden kan i sin helhet lastes ned herfra:

- mp3codec.py (klassene vs1053 og netradio)

- sdcard.py

(Filene lastes ned med .pyx på slutten av filnavnet. Endre navnet til .py før bruk)

Skal denne koden brukes i egne programmer bør disse funksjonene legges til:

- Feilhåndtering. Alt som kan gå galt, vil trenge kode som fanger opp og behandler feilsituasjonen.

- Brukergrensesnitt. Start/stopp/pause i avspilling. Valg av katalog eller spilleliste for serieavspilling. Visning av tittel i et display m.m.

Anders håper at denne artikkelen kan være til nytte, skriv gjerne en kommentar om feil og mulige forbedringer.